Da Aprile 2017 le piattaforme di threat intelligence di Certego hanno iniziato a seguire alcune particolari campagne di spam volte a diffondere trojan bancari su target italiani.

La particolarità di queste campagne è di utilizzare come download zone per i propri payload siti aventi sempre cedacriall come dominio di secondo livello e certificati gratuiti firmati dal progetto Let’s Encrypt.

Il malware: Zeus/Panda

Panda (o Zeus/Panda) è il nome con cui viene comunemente indicata una variante del malware bancario Zeus.

I malware appartenenti a questa famiglia sono solitamente utilizzati per compiere attacchi di tipo Man in the Browser, una volta infettato un host il malware prende il controllo dei browser installati registrando ogni dato immesso e/o alterando le sessioni di accesso ad alcuni siti.

Inoltre questa famiglia di malware agisce come una botnet: ogni macchina infetta è collegata ad una serie specifica di server di Comando e Controllo (CnC). Il malware periodicamente contatta il proprio server CnC, comunicandovi le informazioni raccolte e richiedendo nuove configurazioni su cosa monitorare.

Le campagne

04/04/2017 - Fattura Amministrazione

La prima diffusione registrata dai nostri sistemi risale al 4 Aprile di quest’anno, descritta in questo articolo su My Online Security. Le mail di phishing rilevate avevano i seguenti oggetti:

fattura del 04\04\2017

Invio fattura/ordine

ordine 04.04.2017

fattura del 04.04.2017

Le mail in questione avevano contenuti simili al seguente:

al pagamento della fattura in allegato alla presente.

Grazie

Confidando nel Vostro sollecito riscontro, inviamo i nostri distinti saluti.

Amministrazione

Tutte le mail rilevate avevano i medesimi allegati, due documenti Word

pagina 1.doc a7960e5a86d7aee713f3c0fcee6c96e4

pagina 2.doc 5c66df3788a08c83a97a1074006e09e8

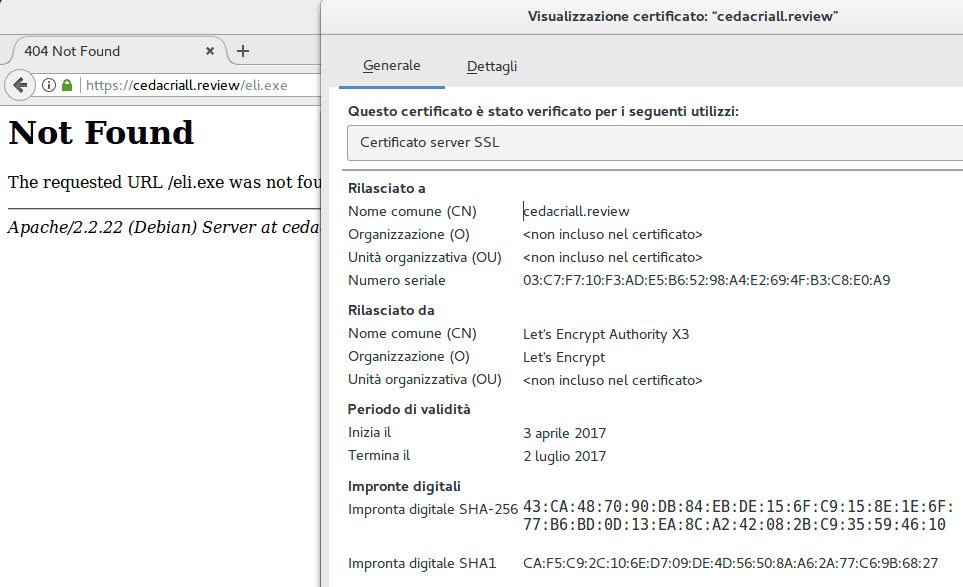

Questi documenti effettuavano il download di una versione di Zeus/Panda dalla seguente risorsa:

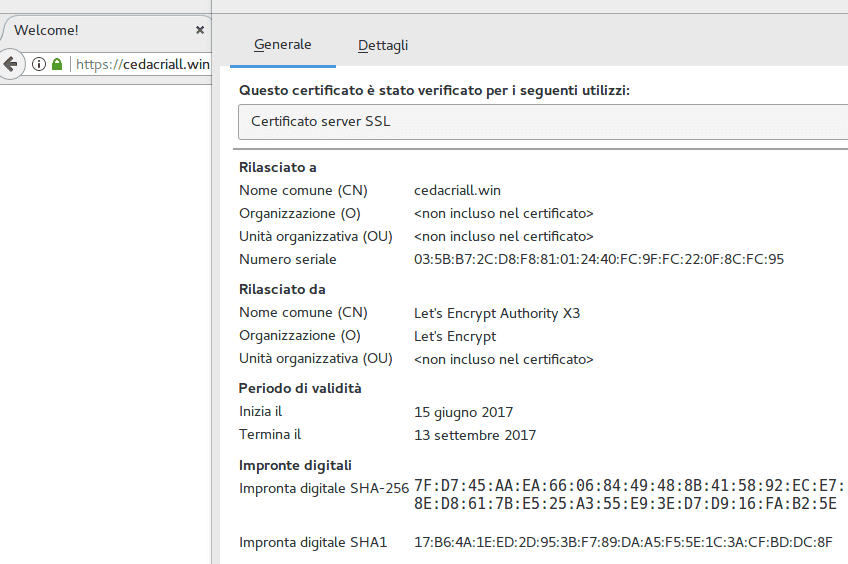

hxxps://cedacriall[.]review/eli.exe

La particolarità di questo download è di avvenire abusando un certificato gratuito fornito dall’organizzazione Let’s Encrypt.

23/05/2017 - Fattura Maggio e F24

La seconda diffusione, descritta in questo articolo su My Online Security, utilizza due temi differenti nella stessa giornata.

Fattura Maggio

Il primo tema riguardava una presunta fattura relativa al mese di Maggio, inviava mail con i seguenti oggetti:

fatt di maggio XXXXXX

richiesta fattura n. XXXXXX

fatt di maggio XXXXXX

Invio fattura XXXXXX

richiesta fattura n. XXXXXX

Nelle mail si usava poi un contenuto di questo tipo:

Le fatture n. XXXXXX del 23/05/2017 sono in formato WORD per essere visualizzate e stampate.

Il presente invio SOSTITUISCE INTEGRALMENTE quello effettuato in modo tradizionale a mezzo servizio postale. E’ quindi necessario GENERARNE UNA STAMPA e procedere alla relativa archiviazione come da prassi a norma di legge. La stampa da parte sua dei documenti fa fede ai fini fiscali e contabili.Confidando nel Vostro sollecito riscontro, inviamo i nostri distinti saluti.

In questo caso l’allegato delle mail era il seguente documento Word:

fattura.05.doc 3fa667c19c7e6cfc41dedba1e282bbd3

In questo caso sembra sia stato fatto un errore di compilazione del downloader, poiché il file richiedeva la seguente URL errata

ehtps://cedsbmurriall[.]info/polo.exe

Tuttavia sembra che il dominio dovesse essere cedacriall[.]info.

F24

Il secondo tema riguardava invece il modulo fiscale F24, con i seguenti oggetti

pagamento F24

PAGAMENTO f24

copia del pagamento

pagamento2017-05

pagamento del bonifico

Le mail questa volta sono molto brevi e sintetiche:

Buon pomeriggio,

IN ALLEGATO DELEGA DEL PAGAMENTO F24

Cordiali saluti

Questa volta l’allegato era il seguente documento Word

pagamento F24.doc d9c79044972d8fe0e857a05b016772f1

Il quale tentava di scaricare sempre una versione di Zeus/Panda dalla seguente risorsa:

hxxps://cedacriall[.]info/polo.exe

Anche in questo caso si utilizzava un certificato di Let’s Encrypt

15/06/17 - Fattura proforma

La terza diffusione, descritta in questo articolo su My Online Security, utilizzava i seguenti oggetti:

fattura

fattura corretta

Fattura n.06/17

fattura insoluta

fattura nuovo iban!

Ancora una volta le mail arrivano con un testo molto semplice e ben scritto:

Buongiorno

ti invio in allegato la fattura proforma. Aggiornami quanto prima.

Grazie

Questa volta cambia il formato del downloader, viene usato un file Excel:

Fattura n.XXXXX del 15-07-2017.xls a05ecf6f1cd0ae183bc8514efb801a65

Che tentava di scaricare ancora una volta Zeus/Panda dalla seguente risorsa:

hxxps://cedacriall[.]review/1ulxomeobigohiwhufovi.exe

Lo stesso sito e lo stesso certificato visti nella campagna prima campagna di Aprile.

##20/06/17 - Fattura BRT

La quarta diffusione finge di essere una richiesta di fatturazione di un corriere italiano. In questo caso viene utilizzato un unico formato per l’oggetto in tutte le mail:

Fattura BRT S.p.A. n. XXXXXX del 20/06/17

In questo caso vediamo una mail un po’ più elaborata, in modo da ricordare le vere mail della compagnia:

Gentile cliente,

come da sua richiesta le inviamo in allegato la fattura in oggetto in formato xls.

Sarà vostra cura la stampa su supporto cartaceo (risoluzione del 04/07/2001 n. 107).

Cordiali saluti

BRT S.p.A.

Il presente messaggio è diretto esclusivamente al suo destinatario e può; contenere informazioni di natura riservata. Chiunque lo abbia ricevuto per errore è pregato di darne notizia immediatamente al mittente e di distruggere la copia pervenutagli. Qualsiasi altro suo utilizzo è vietato.

This message is for the designated recipient only and may contain privileged, proprietary, or otherwise private information. If you have received it in error, please notify the sender immediately and delete the original Any other use of the email by you is prohibited.

L’allegato è nuovamente un file Excel, in due versioni:

Fattura_XXXXXX.xls 7c09d53a7929c3bdb3dd418c6e3161f6

3D fattura XXXXXX.xls 4fdeccecfa0fe4532a569e2060be74d5

Il payload finale della prima versione risulta sempre essere una variante di Zeus/Panda, reperito dalla seguente risorsa:

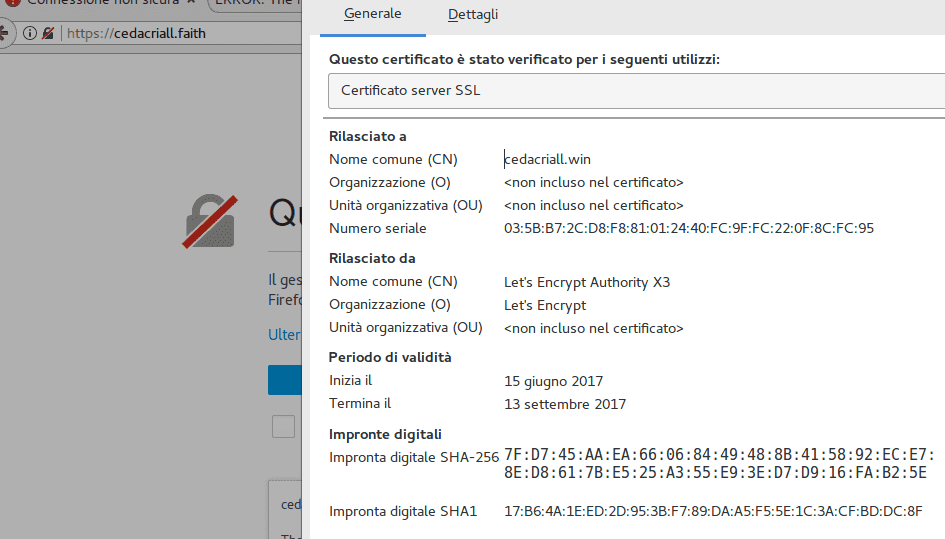

hxxps://cedacriall[.]win/1aqalpiniahelfuimoksa.exe

Ancora una volta vediamo l’uso di un certificato Let’s Encrypt

Mentre il secondo downloader recupera lo stesso malware dalla seguente risorsa:

hxxps://cedacriall[.]faith/1aqalpiniahelfuimoksa.exe

In questo caso però lo spammer non ha creato un certificato ad hoc per il dominio, che risponde con lo stesso certificato del primo sample:

C21/06/2017 - Fattura CSA

La quinta campagna registrata utilizza nuovamente una dichiarazione generica di fattura

fatt n. XX del 21 giugno 2017

f-ra n. XX del 21 giugno 2017

fattura n. XX del 21 giugno 2017

Le mail sono estremamente semplici e brevi

Buongiorno, allego alla presente la fattura in oggetto cordiali saluti

Nuovamente viene utilizzato un downloader Excel

2017 - fatt. XX.xls dbb09aa8e0131b3c246f893705318254

fatt. - 2017 n.XX.xls b7995a448008cb5ed570c4ad96f97b56

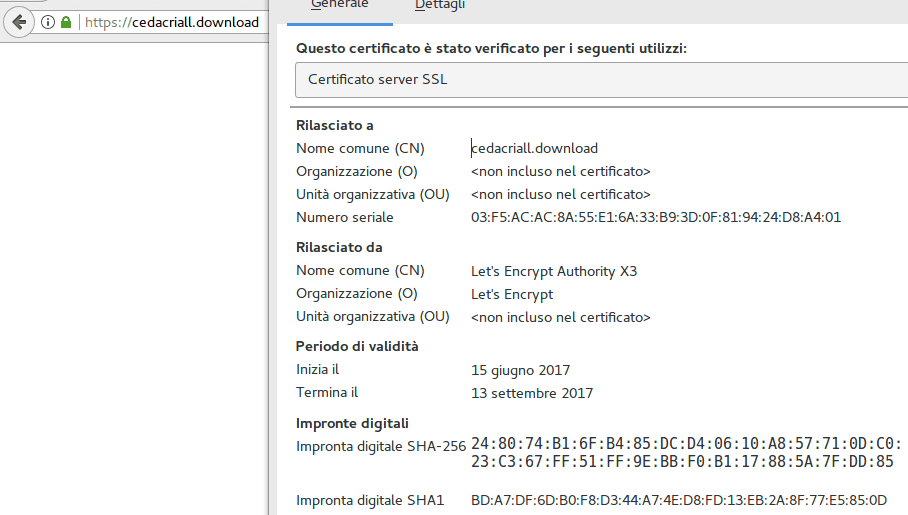

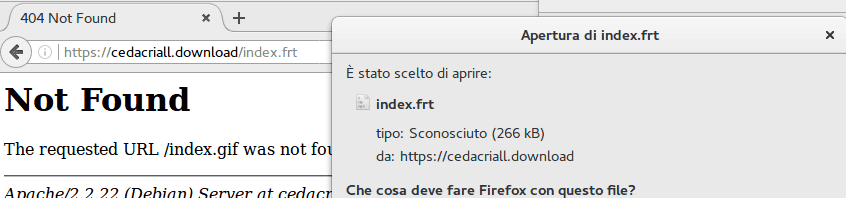

Il payload finale risulta sempre essere una variante di Zeus/Panda, reperito dalla seguente risorsa:

hxxps://cedacriall[.]download/index.gif

22/06/2017 - Fattura del 22/06

Abbiamo inoltre rilevato una sesta campagna, che utilizza ancora la dicitura generica di fattura

Invio Fattura

Fattura del 22/06/17

Fattura XXX del 22/06/17

Fattura numero XXX del 22/06/2017

Il testo delle mail è ancora molto semplice e breve

Alleghiamo fattura in formato XLS.

Ufficio Amministrazione

Il vettore d’infezione è ancora un file Excel

3D FATT-06-2017-689.xls 8b1436cca913772d6ec53deb3e2aecba

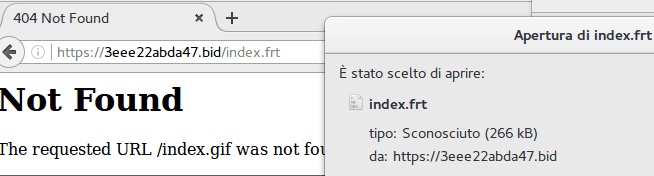

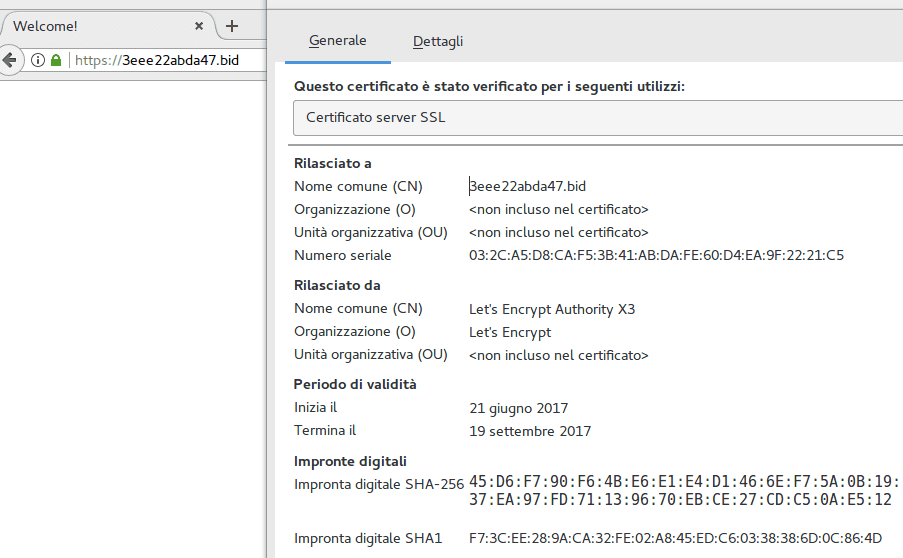

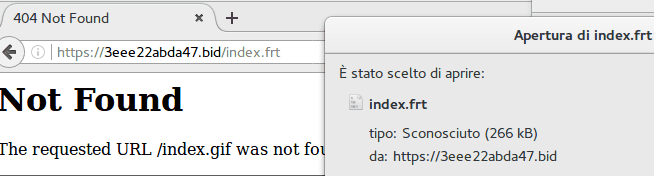

Tuttavia questa volta il dominio sembra pseudo casuale, anche se la struttura dell’URL è molto simile alle precedenti

hxxps://3eee22abda47[.]bid/index.frt

E viene ancora utilizzato un certificato Let’s Encrypt

Anche se potrebbe sembrare scollegata, questa campagna pare essere comunque legata alle precedenti, infatti il server è lo stesso della campagna del 21/06. Infatti richiedendo la medesima URI al dominio utilizzato in tale campagna otteniamo lo stesso file.

Prevention & Remediation

Le mail di spam e phishing, al momento, sono i maggiori mezzi di diffusione del malware, questo perché sfruttano uno dei fattori più difficili da controllare: l’elemento umano.

Un buon sistema di filtraggio della posta elettronica è un elemento importante per ridurre le probabilità che gli utenti ricevano email malevole. Tuttavia è bene sensibilizzare periodicamente gli utenti al fenomeno dello spam, ricordando quanto segue:

- Non aprire mai né link né allegati ricevuti via mail da sconosciuti o non attesi

- Non abilitare mai le macro su documenti giunti via mail

- In caso di dubbi o sospetti sulla provenienza di una mail contattare l’ufficio IT o un responsabile per ulteriori controlli.

In caso si abbia comunque aperto un allegato simile a quelli sopra citati la prima cosa da fare è contattare il proprio ufficio IT per fare analizzare la macchina con appositi strumenti; è altresì consigliato il cambio di tutte le credenziali utilizzate sull’host potenzialmente infetto. Se il pc è stato utilizzato per accedere a siti di natura finanziaria è bene anche verificare da una postazione sicura eventuali transazioni anomale.

# Possibili conclusioni

L’utilizzo di domini cedacriall e l’uso della lingua italiana fanno presupporre che il bersaglio di queste campagne possano essere alcuni istituti bancari italiani.

D’altronde è possibile che il dominio sia utilizzato esclusivamente come convenzione dagli attaccanti per distinguere i download da parte dei target italiani.

Resta il fatto che siamo davanti ad un abuso abbastanza evidente del progetto Let’s Encrypt, nato per favorire la sicurezza delle connessioni e del web, che però al momento non è ancora riuscito a stabilire delle politiche di controllo efficaci per stabilire la natura dei richiedenti dei certificati.

Basta fare una breve ricerca sul web per scoprire che non si tratta di un singolo (e ripetuto) caso di abuso.

Per quanto il web abbia bisogno di sicurezza non si può trascurare il processo di verifica che ogni Certification Authority dovrebbe essere tenuta a compiere nei confronti di chi vi fa richiesta per un certificato digitale.

IOC

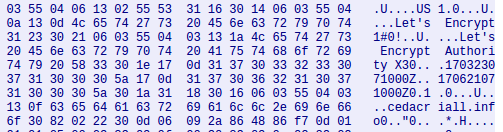

Firma IDS

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"CERTEGO TROJAN Zeus/Panda

SSL download (cedacriall.TLD)"; flow:established,from_server; content:"|55

04 0a|"; content:"|0d|Let|27|s Encrypt"; distance:1; within:14; fast_pattern;

content:"cedacriall"; nocase; classtype:trojan-activity;)

MD5

Downloader

a7960e5a86d7aee713f3c0fcee6c96e4

5c66df3788a08c83a97a1074006e09e8

3fa667c19c7e6cfc41dedba1e282bbd3

d9c79044972d8fe0e857a05b016772f1

a05ecf6f1cd0ae183bc8514efb801a65

7c09d53a7929c3bdb3dd418c6e3161f6

4fdeccecfa0fe4532a569e2060be74d5

dbb09aa8e0131b3c246f893705318254

b7995a448008cb5ed570c4ad96f97b56

8b1436cca913772d6ec53deb3e2aecba

Malware

220e79a5d9dc77b9c84b30245fc7064b

42d84d98b4db642836bd70abcd115750

a73713c62f8726e6825752a1ed356ac9

b611fb923b79921911f7bd4a7969ead4

c191d6dbca9759d63d0ddc1b9352a093

ed554c9d86f0b84db616564f41d746cb

458ffe4f16ae495a83659836a532fbeb

Domini

cedacriall[.]info

cedacriall[.]win

cedacriall[.]review

cedacriall[.]faith

cedacriall[.]download

3eee22abda47[.]bid

Indirizzi IP

119.28.82,241

13.59.248,84

34.201.210,159

52.34.34,57

52.91.231,178