Per ottimizzare il rilevamento e la prevenzione degli attacchi, è essenziale sviluppare una strategia di Threat Intelligence in grado di potenziare le operazioni di Detection e Response. Ciò avviene analizzando e contestualizzando gli attacchi, identificando gli attori malevoli, le loro motivazioni e le risorse utilizzate.

Gli IOC (Indicatori di Compromissione) rappresentano le tracce concrete di un incidente informatico: consentono di rilevare potenziali violazioni e offrono informazioni cruciali per comprendere a fondo la natura di un attacco, migliorare le difese e prevenire attacchi futuri.

Questi indicatori, raccolti dopo una compromissione, sono fondamentali per rafforzare le strategie di sicurezza e ridurre il rischio di nuove vulnerabilità

Gli IOC svolgono due attività fondamentali:

-

Potenziamento dei Firewall:

Rappresentano uno strumento cruciale per potenziare le capacità di difesa dei firewall. L'importazione e l'applicazione di IOC aggiornati consentono ai firewall di identificare con maggiore precisione comportamenti sospetti o malevoli di ultima generazione, riducendo i falsi positivi e aumentando l'efficacia complessiva delle difese.

-

Analisi più avanzate:

Consentono agli analisti di poter contare su dati di analisi sempre aggiornati, per condurre indagini più approfondite, comprendere la natura di un attacco e bloccarlo. Permettono di implementare linee di difesa aggiornate e di adattare le strategie di sicurezza in base alle nuove minacce rilevate, aumentando la resilienza complessiva.

Ecosistema Applicativo e Threat Intelligence proprietaria di Certego

Gli IOC raggiungono il loro pieno potenziale solo se vengono adeguatamente monitorati e gestiti, trasformandosi da semplici identificatori in informazioni azionabili per i firewall e per le attività di analisi.

Per migliorare le performance degli nostri IOC proprietari e quelli di terze parti, in Certego abbiamo sviluppato un ecosistema applicativo proprietario di Threat Intelligence che raccoglie, classifica, analizza e condivide i dati di intelligence sulle

minacce informatiche 24 ore su 24.

Threat Intelligence focalizzata sul mercato italiano

A differenza degli IOC di fonti internazionali, quelli di Certego sono classificati per le specifiche esigenze delle aziende italiane.

Grazie alla visibilità su oltre 200 clienti e al dislocamento di honeypot proprietari su infrastrutture italiane, Certego trasforma i dati di intelligence in informazioni azionabili, applicabili in tempo reale alle blocklist dei firewall e nei sistemi di monitoraggio e analisi in uso agli analisti per rilevare e bloccare gli attacchi emergenti a cui le aziende italiane sono più esposte.

-

Tempestività: Gli IOC vengono integrati in tempo reale nelle regole dei firewall e nei sistemi di monitoraggio, consentendo di bloccare le minacce emergenti con maggiore rapidità ed efficacia, riducendo i falsi positivi. Consentono agli analisti di condurre analisi più accurate e approfondite, sfruttando informazioni aggiornate in tempo reale.

-

Precisione: Sono accuratamente verificati e aggiornati per garantire elevati standard di affidabilità, aiutando i firewall ad eseguire più blocchi e gli analisti a svolgere indagini più approfondite

-

Rilevanza: Offrono un contesto ricco, con dettagli sulla fonte, le metodologie e sul potenziale impatto.

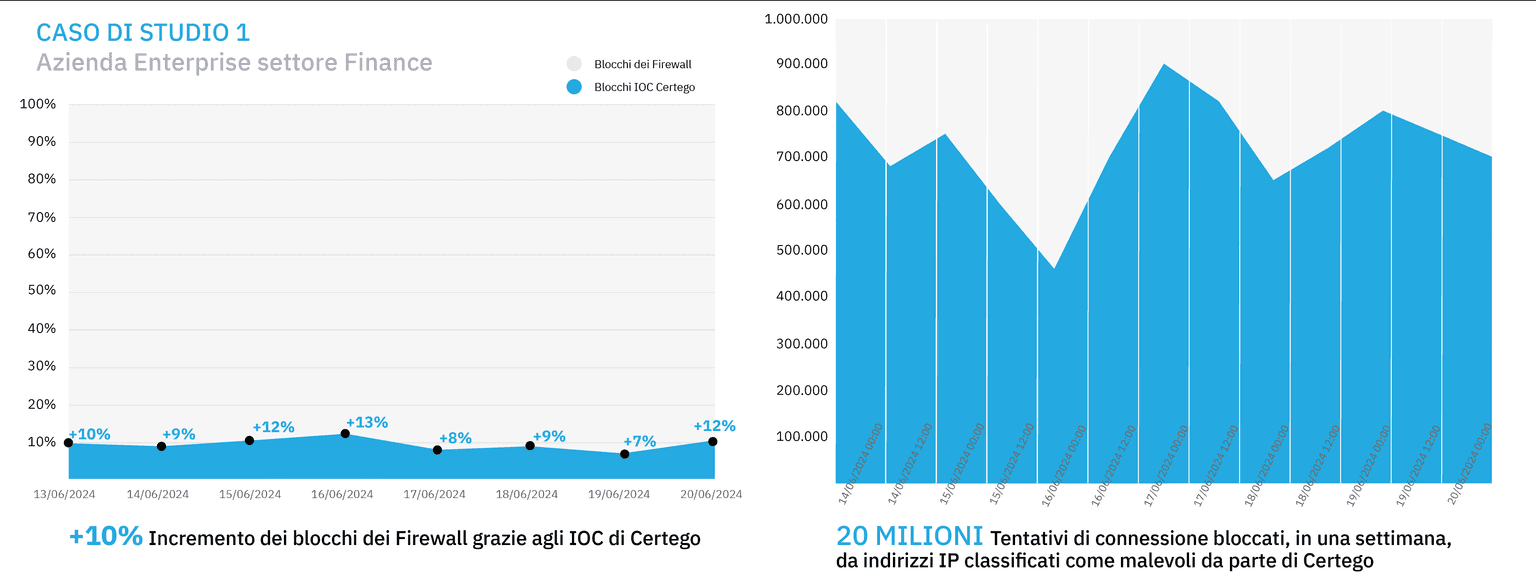

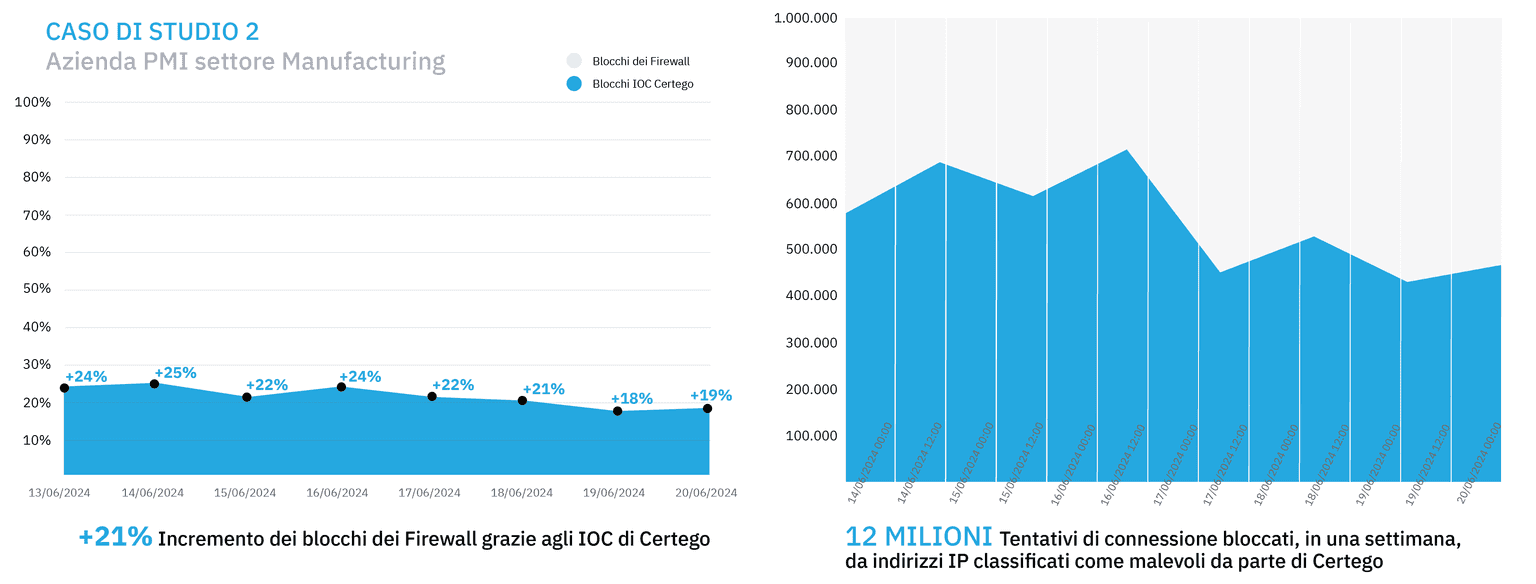

Esempio pratico: Potenziamento dei Firewall

Prendiamo in esame due casi pratici reali per analizzare come l’applicazione degli IOC di Certego abbia contribuito a incrementare i blocchi dei firewall di due aziende clienti:

-

Azienda Enterprise settore Finance:

l’integrazione degli IOC di Certego sui firewall ha portato a un incremento del +10% dei blocchi dei firewall. In una settimana, sono stati bloccati 20 milioni di tentativi di connessione da indirizzi IP classificati come malevoli da parte di Certego.

-

Azienda Enterprise settore Manufacturing:

l’integrazione degli IOC di Certego sui firewall ha portato a un incremento del +21% dei blocchi dei firewall. In una settimana, sono stati bloccati 12 milioni di tentativi di connessione provenienti da IP identificati come pericolosi da Certego.

Questi risultati dimostrano come l'adozione degli IOC possa potenziare le difese aziendali contro le minacce emergenti, riducendo i rischi e ottimizzando il carico di lavoro dei team di sicurezza. Grazie al miglioramento del rilevamento e del blocco automatico da parte dei firewall, gli analisti sono chiamati a gestire un numero inferiore di incidenti, permettendo loro di concentrarsi su attività strategiche di analisi e risposta più mirata

Esempio pratico: Analisi più Avanzate

Gli analisti di sicurezza possono trarre grandi vantaggi dall'uso degli IOC (Indicatori di Compromissione), soprattutto quando questi sono integrati con strumenti avanzati di gestione della sicurezza, come la nostra piattaforma di Unified Security Operations, PanOptikon®.

Gli IOC aiutano a migliorare la precisione e la velocità di rilevamento, oltre a ridurre i tempi di risposta agli incidenti.

Supponiamo che gli analisti di Certego rilevino un file sospetto sulla rete di una azienda cliente. Gli IOC, come ad file hash unici e IP, possono essere rapidamente consultati grazie all’ecosistema proprietario di Threat Intelligence che collega l'hash a una campagna di attacchi già nota.

Grazie a questa correlazione con attacchi precedentemente analizzati, gli analisti non solo identificano la tipologia di attacco in questione, ma possono anche accedere a informazioni dettagliate sulle tecniche, tattiche e procedure (TTP) utilizzate dal gruppo di attacco.

Queste informazioni permettono al team di bloccare l'attacco più velocemente, aggiornando rapidamente le regole del firewall e isolando le macchine compromesse.

Inoltre, la presenza di IOC correlati può segnalare altri attacchi simili che potrebbero essere stati lanciati contemporaneamente, consentendo una risposta più ampia e preventiva.

In questo modo, gli IOC aiutano a bloccare più velocemente non solo l'attacco attuale, ma anche a prevenire eventuali tentativi futuri collegati.

Gli esempi pratici discussi dimostrano chiaramente come l'uso degli IOC possa potenziare sia le difese proattive, ottimizzando i firewall, sia le capacità di risposta rapida degli analisti. L'adozione di questi strumenti consente alle organizzazioni di essere più preparate a fronteggiare minacce sempre più sofisticate, riducendo tempi di reazione e prevenendo efficacemente attacchi futuri.